Überblick

Diese Anleitung führt dich durch die Konfiguration von SCIM Benutzerbereitstellung mit Microsoft Entra ID. Du verbindest deine bestehende Unternehmensanwendung mit dem SCIM-Endpunkt von Langdock und konfigurierst die automatische Benutzersynchronisierung. Nach Abschluss werden Benutzeränderungen in Entra ID automatisch mit Langdock synchronisiert.Setup Checkliste

Stelle sicher, dass du diese Schritte aus der Setup Checkliste abgeschlossen hast:Verbindung konfigurieren

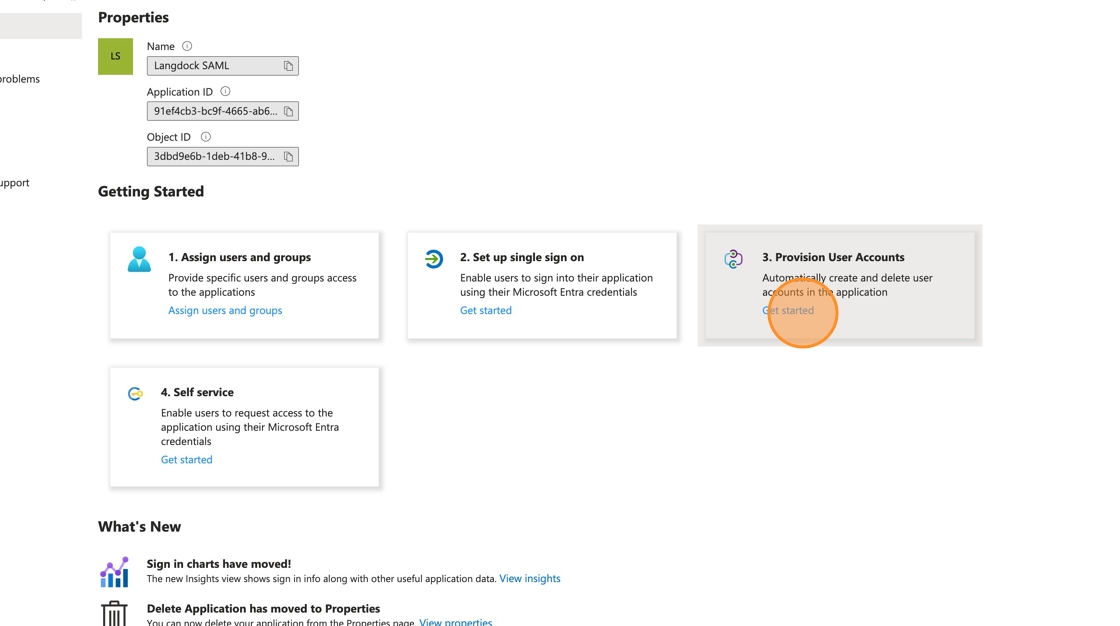

- Navigiere zu der Unternehmensanwendung, die du für die SAML-Verbindung in deinem Azure Portal eingerichtet hast (wie beschrieben in https://docs.langdock.com/settings/security/entra).

- Klicke auf “Deine Anwendung verbinden”

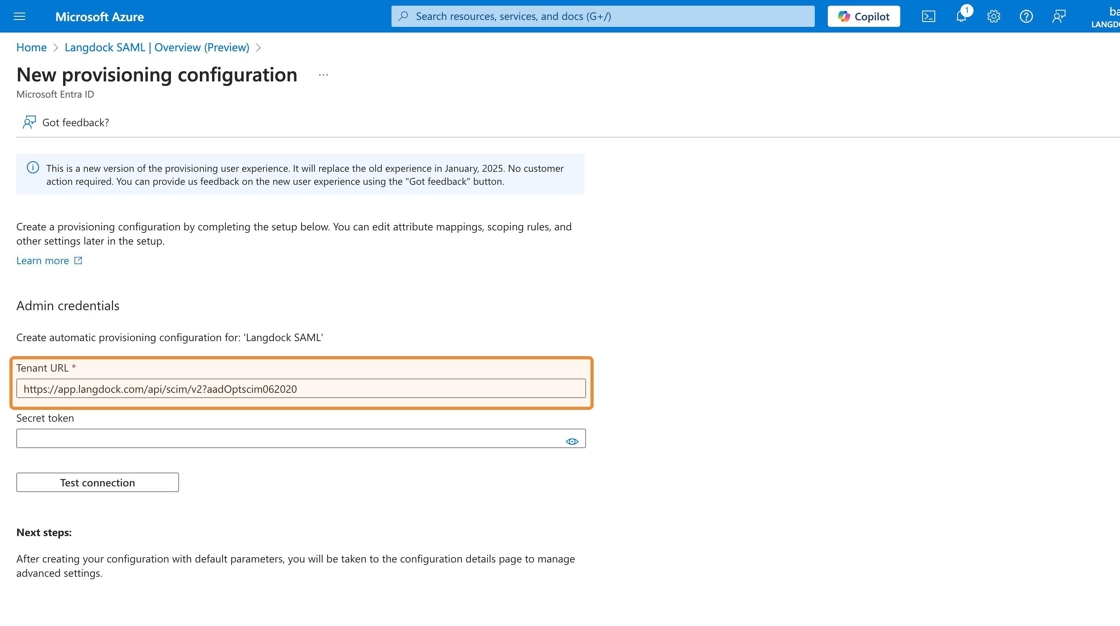

- Gehe zu deinen Langdock Sicherheitseinstellungen und kopiere den Wert “SCIM Base URL”.

- Zurück in deinem Azure Portal, gib die SCIM Base URL in das Feld “Tenant URL” ein und (!) hänge

?aadOptscim062020am Ende der URL an, um bekannte Probleme in Microsofts Implementierung des SCIM-Protokolls zu beheben.

https://app.langdock.com/api/scim/v2?aadOptscim062020

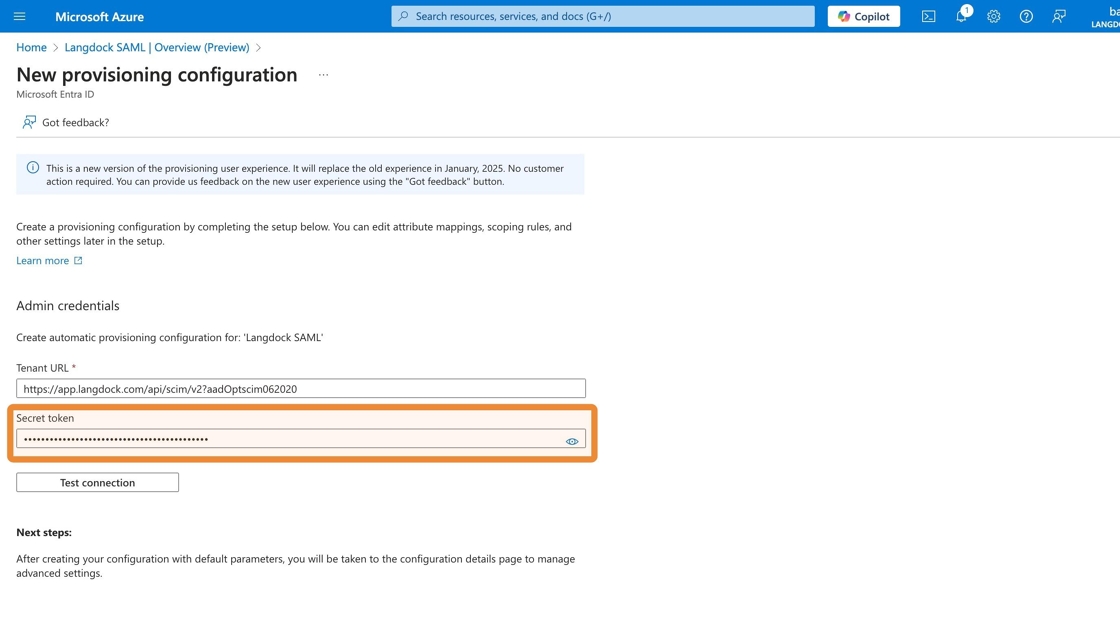

- Kopiere den Wert “SCIM Bearer Token (API Key)” aus deinen Langdock Sicherheitseinstellungen…

- …und füge ihn in das Feld “Secret token” in deinem Azure Portal ein.

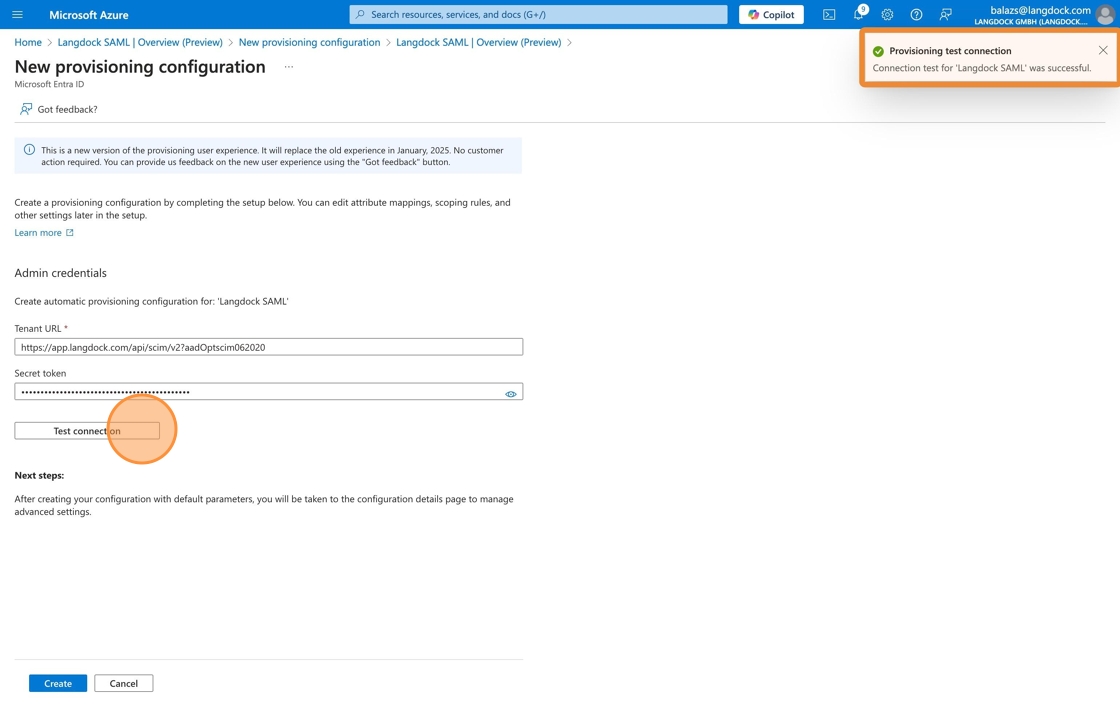

- Schalte “SCIM User Sync Active” ein, um SCIM für deinen Workspace in deinen Langdock Sicherheitseinstellungen zu aktivieren. Dies ist erforderlich, um die Verbindung zu testen.

- Zurück in deinem Azure Portal klicke auf “Verbindung testen” und du solltest eine Meldung sehen, die bestätigt, dass die Verbindung zwischen Entra ID und Langdock funktioniert.

- Klicke auf “Erstellen”, um die Konfiguration abzuschließen

Optional: Disable group synchronization

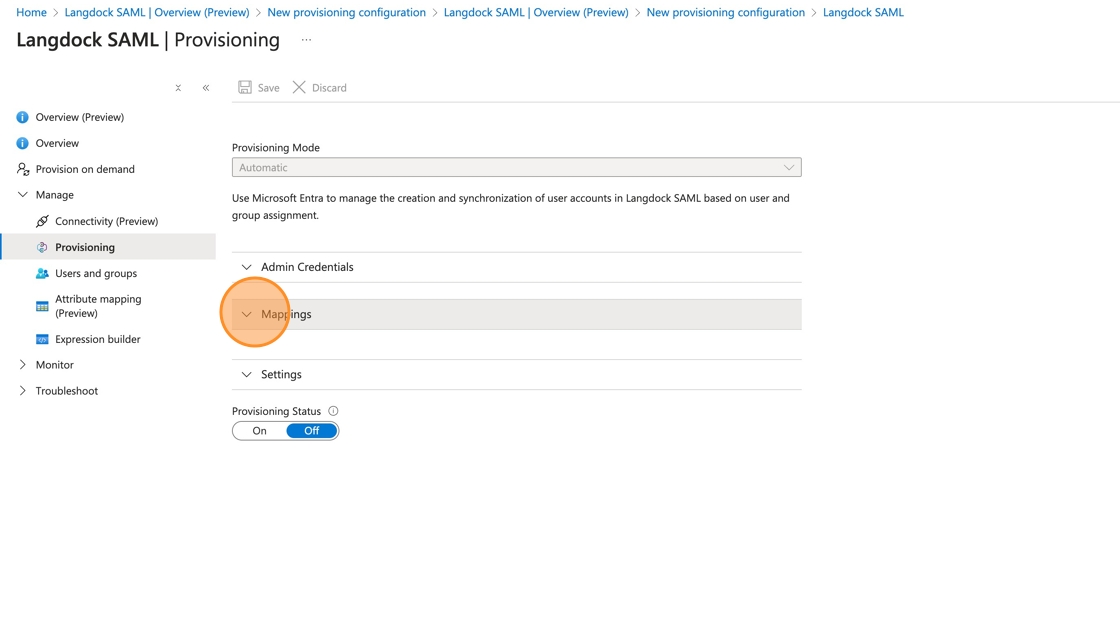

- (Optional) Um deine Bereitstellungseinstellungen anzupassen, gehe zu “Verwalten” > “Bereitstellung”. Dies könnte nötig sein, wenn du nur Nutzer (aber keine Gruppen) synchronisieren möchtest oder wenn du eine oder mehrere Arten von Objektaktionen (Erstellen, Aktualisieren oder Löschen) deaktivieren möchtest.

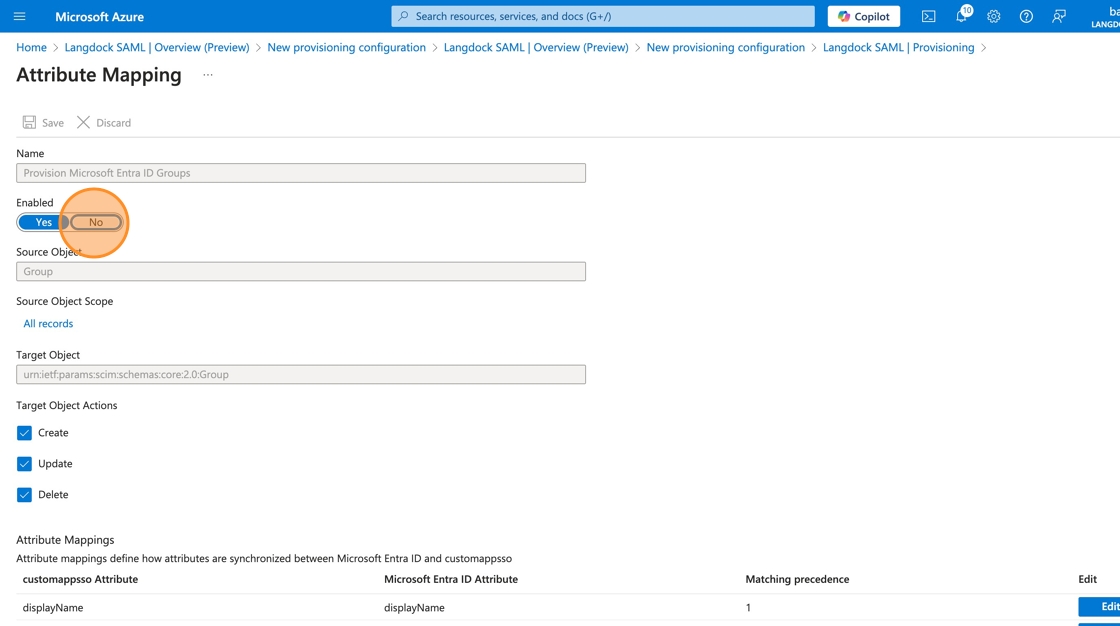

- (Optional: Deaktivieren der Gruppensynchronisierung) Klicke auf “Microsoft Entra ID-Gruppen bereitstellen”

- (Optional: Deaktivieren der Gruppensynchronisierung) Klicke auf “Nein”

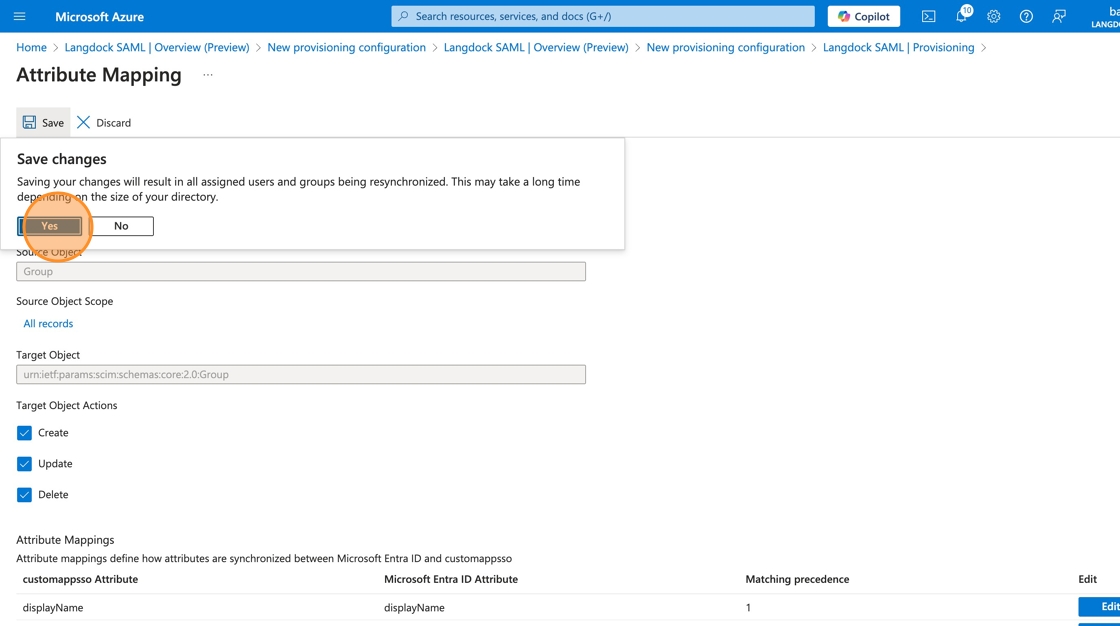

- (Optional: Deaktivieren der Gruppensynchronisierung) Klicke auf “Speichern” und dann auf “Ja”, um Änderungen zu bestätigen

Bereitstellung aktivieren

- Empfohlen: Öffne “Einstellungen”, klicke auf “E-Mail-Benachrichtigung senden, wenn ein Fehler auftritt” und gib deine E-Mail-Adresse ein

- Klicke auf “Ein”, um den Bereitstellungsstatus zu aktivieren

- Klicke auf “Speichern”, um deine Änderungen abzuschließen

Überprüfe deine Einrichtung

- Um zu überprüfen, ob die Bereitstellung wie erwartet funktioniert, gehe zu “Überwachen” > “Bereitstellungsprotokolle” und prüfe, ob deine Nutzer erfolgreich Langdock zugeordnet wurden.

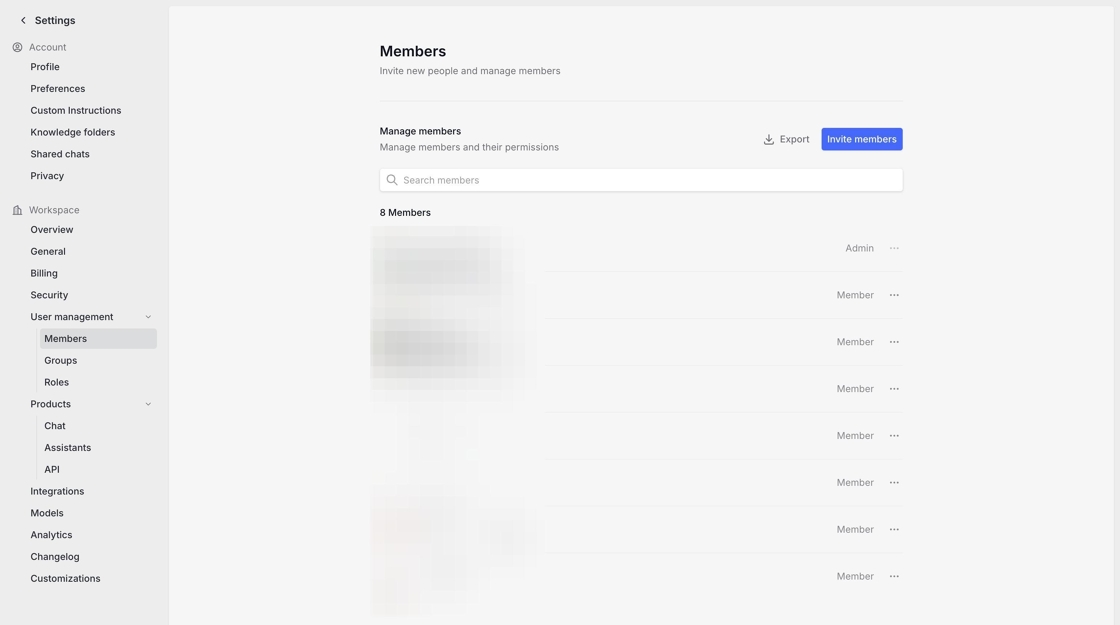

- Du solltest auch die neu synchronisierten Nutzer in deinen Langdock Mitgliedereinstellungen sehen.

E-Mail-Adressen aktualisieren (Domain-Änderungen)

Wenn deine Organisation E-Mail-Domains wechselt (z.B. von@alte-firma.de zu @neue-firma.de), kann SCIM automatisch die E-Mail-Adressen der Nutzer in Langdock aktualisieren, wenn du sie in Entra ID änderst. Allerdings muss die neue Domain in Langdock konfiguriert werden, bevor die E-Mail-Änderung erfolgt.

Voraussetzungen

Bevor du E-Mail-Adressen in Entra ID aktualisierst:- Die neue E-Mail-Domain muss hinzugefügt werden zu den erlaubten Domains in deinen Langdock Sicherheitseinstellungen

- Die neue Domain muss verifiziert werden (Domain-Verifizierung bestätigt, dass du die Domain besitzt)

Prozess

Neue Domain zum Langdock Workspace hinzufügen

Gehe zu deinen Langdock Sicherheitseinstellungen und füge die neue Domain (z.B.

neue-firma.de) zur Liste der erlaubten Domains hinzu.Neue Domain verifizieren

Füge die neue Domain zu den erlaubten Domains in deinem Workspace hinzu und verifiziere sie dann, indem du den Langdock Support kontaktierst.

Nutzer-E-Mails in Entra ID aktualisieren

Sobald die Domain in Langdock hinzugefügt und verifiziert ist, kannst du die E-Mail-Adressen der Nutzer in Microsoft Entra ID aktualisieren. Die SCIM-Bereitstellung synchronisiert diese Änderungen automatisch nach Langdock.

Synchronisierung überprüfen

Prüfe die Bereitstellungsprotokolle in Entra ID (Überwachen > Bereitstellungsprotokolle), um zu bestätigen, dass die E-Mail-Aktualisierungen erfolgreich waren. Du kannst auch in deinen Langdock Mitgliedereinstellungen überprüfen, ob die Nutzer-E-Mails aktualisiert wurden.

Bestehende Nutzerdaten (Chat-Verlauf, Agenten, etc.) bleiben bei der Aktualisierung von E-Mail-Adressen über SCIM erhalten. Die Nutzer werden über ihre SCIM-ID identifiziert, nicht über ihre E-Mail-Adresse.