Eigene OAuth-Clients gelten arbeitsbereichsweit für die jeweilige Integration. Alle neuen Verbindungen verwenden nach der Einrichtung deine OAuth-Anwendung.

So funktioniert ein eigener OAuth-Client

Wenn du einen eigenen OAuth-Client konfigurierst, leitet Langdock alle Anmeldevorgänge über deine Anwendung statt über den Standard-Client von Langdock. Das bedeutet:- Dein Branding des OAuth Clients (custom Name und Logo) erscheint auf Zustimmungsseiten

- Deine Tenant policies steuern den Zugriff und Anforderungen an die Zustimmung durch Administratoren

- Deine Limits gelten für API-Aufrufe, die von deinen Nutzern ausgeführt werden

OAuth-App beim Anbieter erstellen

Registriere eine neue OAuth-Anwendung im Entwicklerportal deines Anbieters (z. B. Google Cloud Console, Microsoft Azure).Erforderliche Konfiguration:

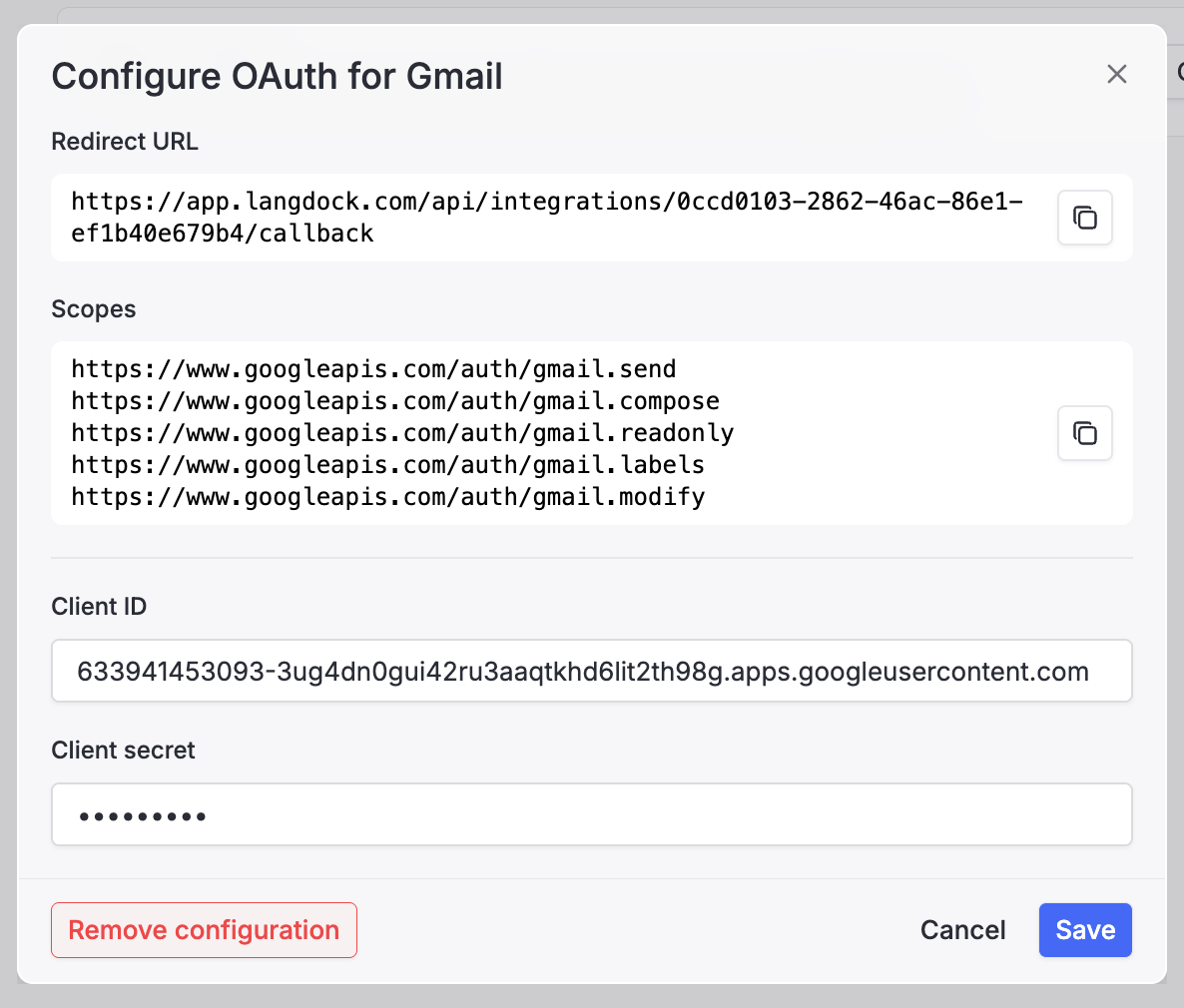

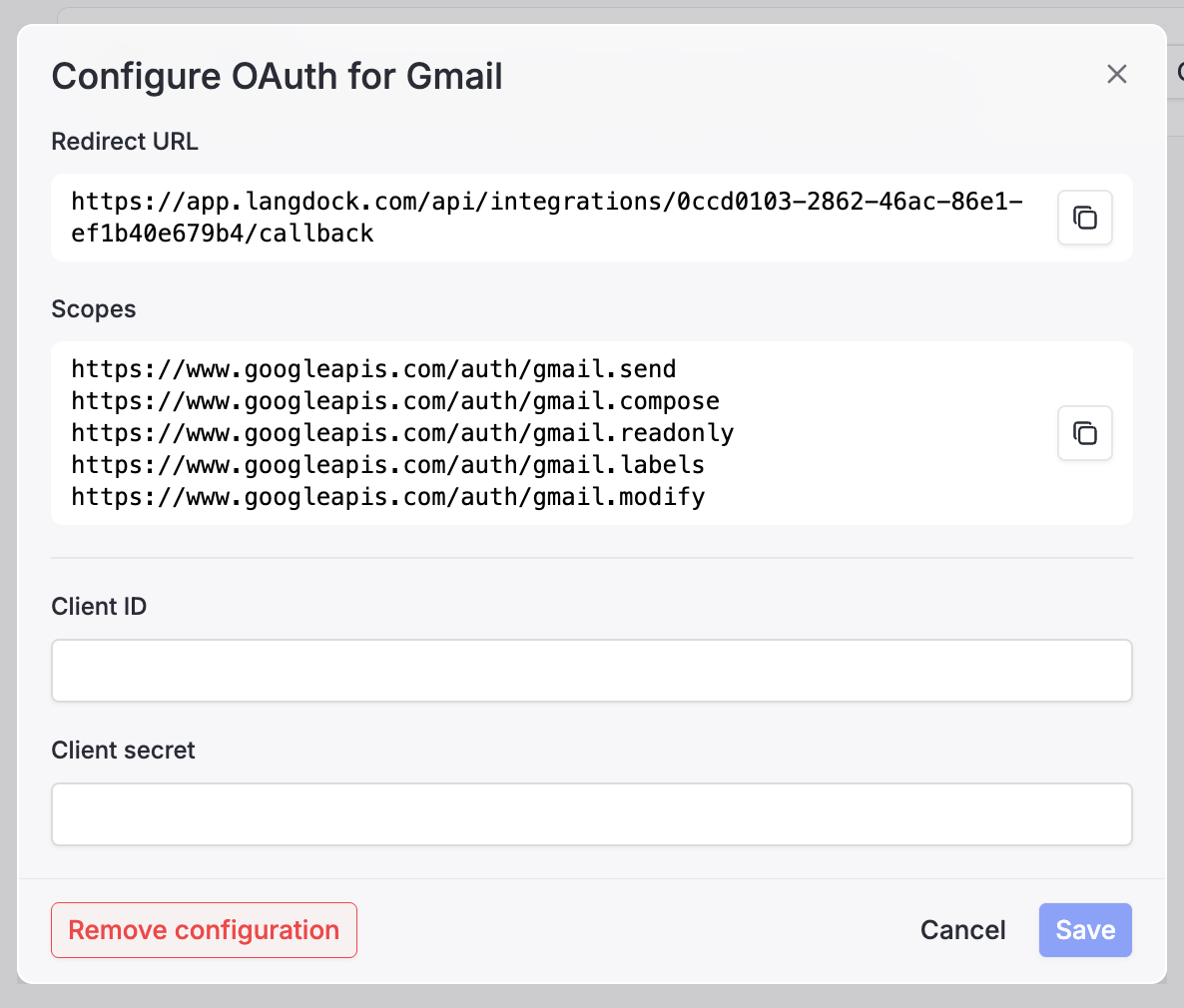

- Kopiere die genaue Redirect-URL aus den Integrationseinstellungen von Langdock

- Wähle alle benötigten Zugriffsrechte, die in Langdock für diese Integration angezeigt werden

- Konfiguriere ggf. tenat-spezifische Einstellungen (Admin-Zustimmung, Freigabelisten)

Zugangsdaten zusammentragen

Notiere dir Folgendes aus deiner OAuth-Anwendung:

- Client-ID (immer erforderlich)

- Client-Secret (immer erforderlich)

- Tenant-ID oder Domain (erforderlich bei manchen Anbietern wie Microsoft)

In Langdock konfigurieren

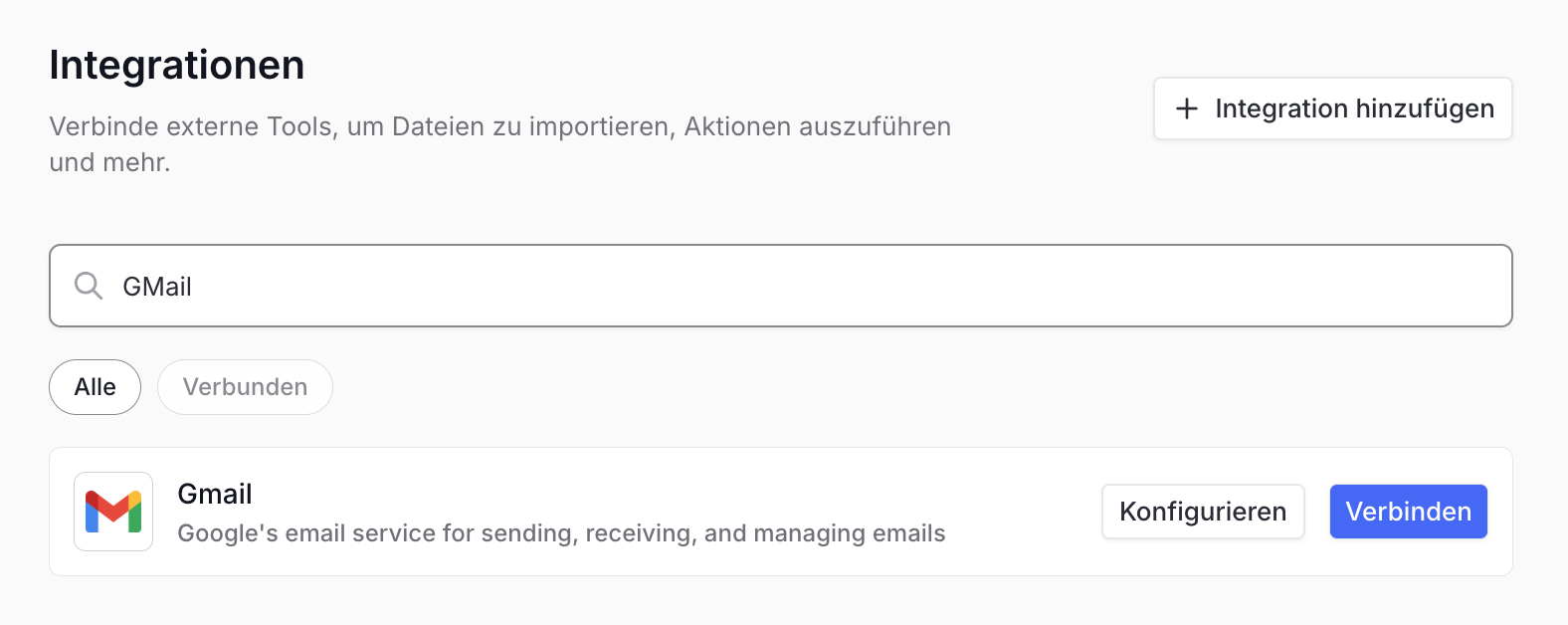

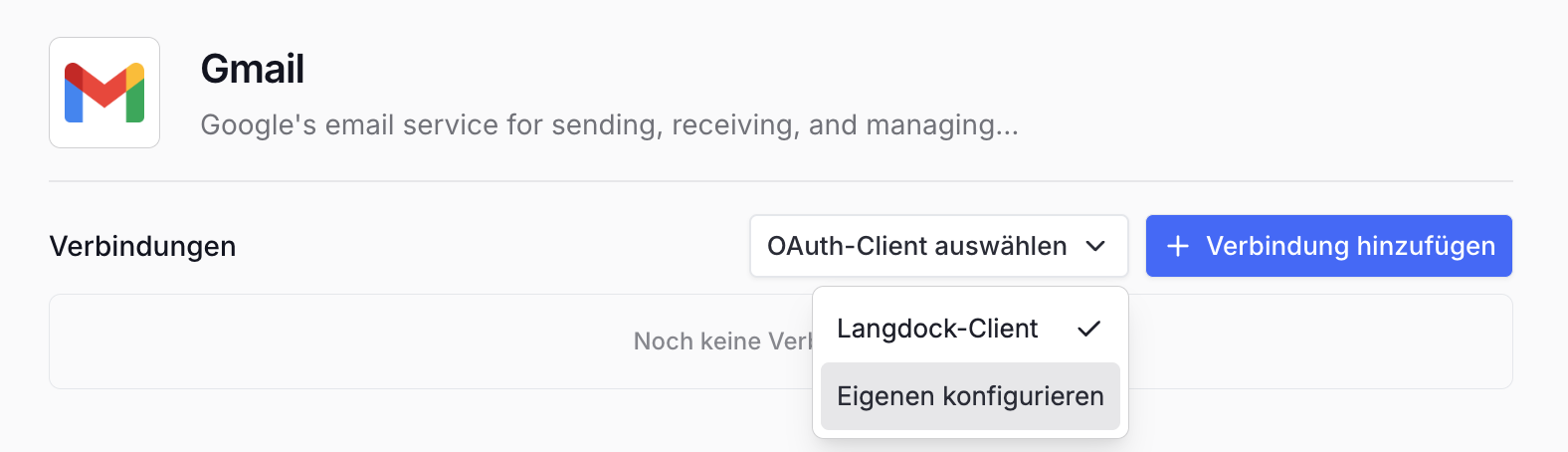

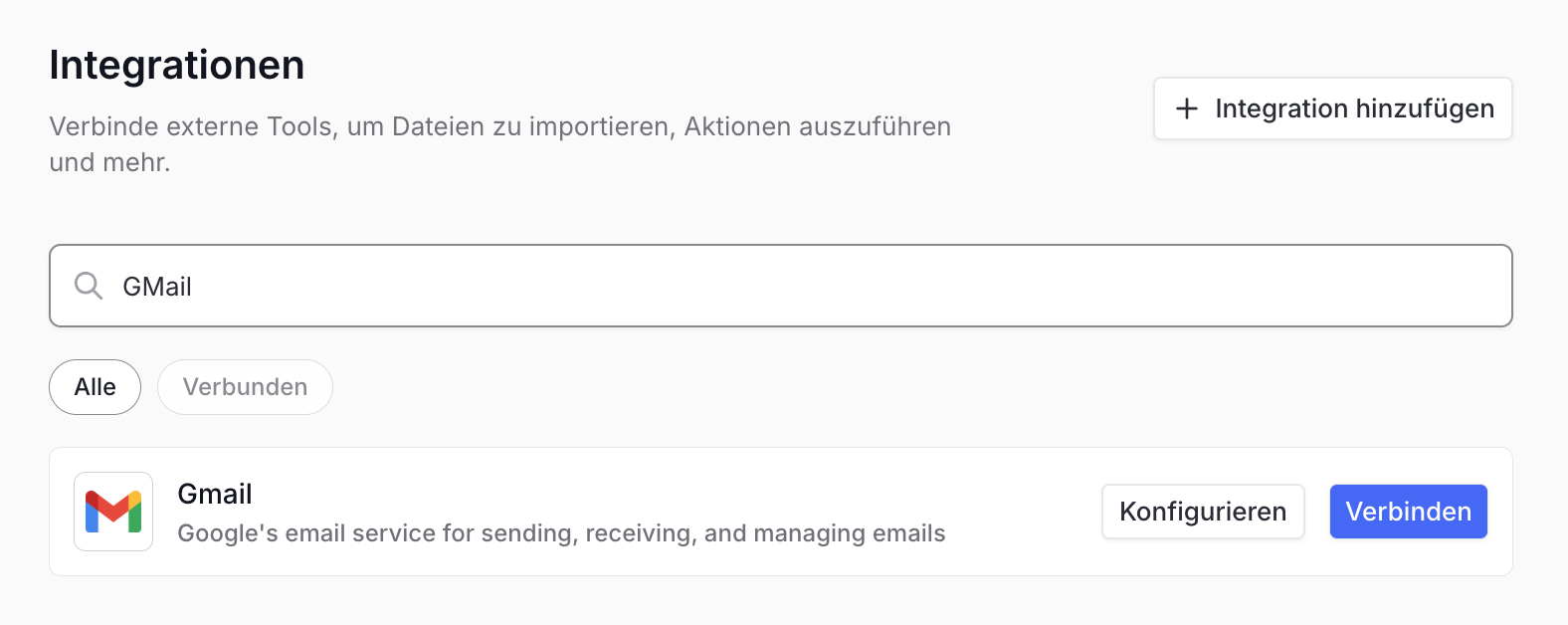

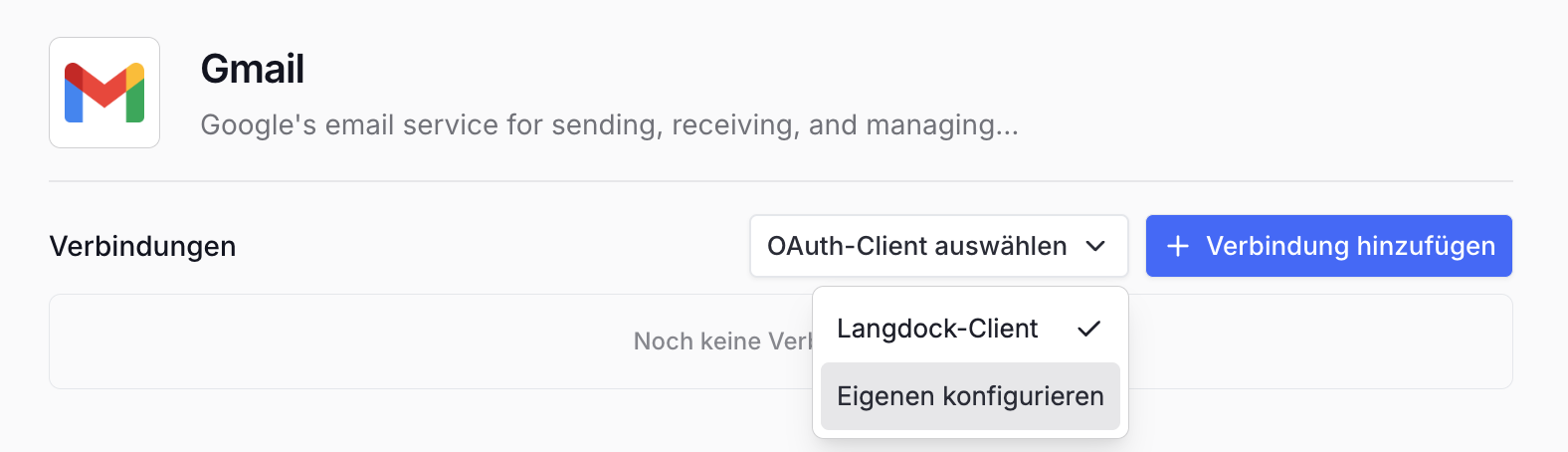

Navigiere zu Einstellungen → Integrationen und wähle deine Zielintegration aus.

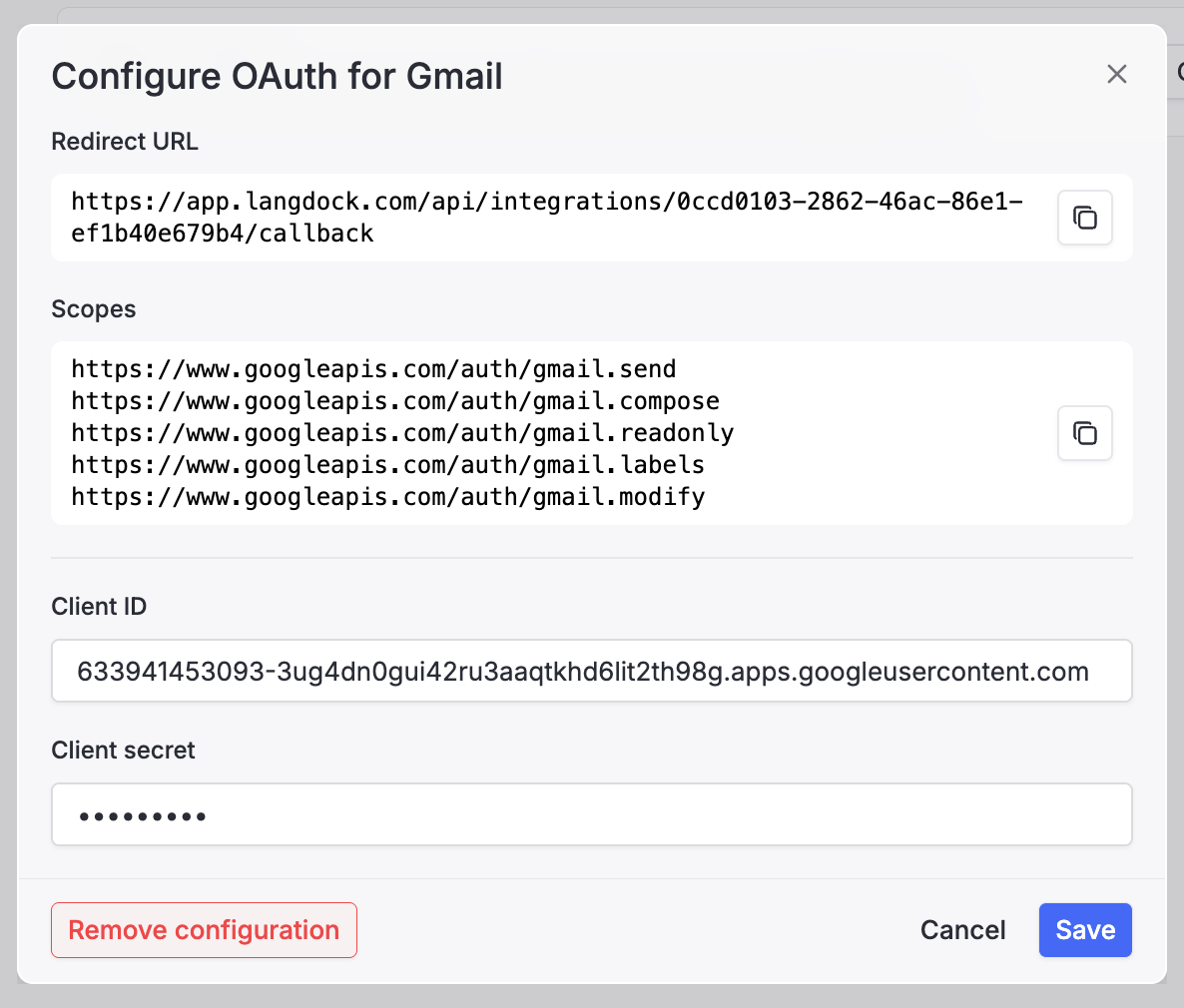

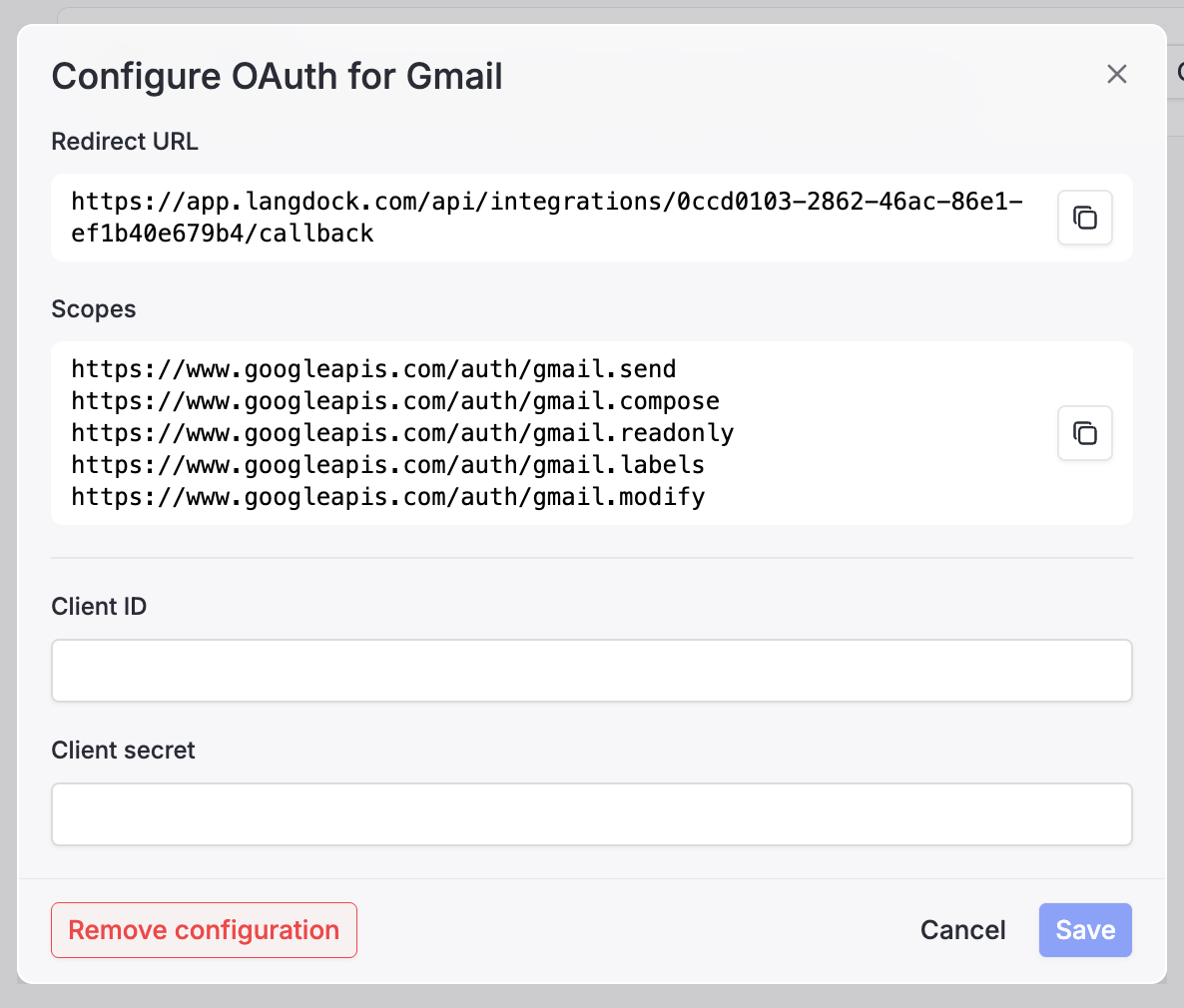

Interface der Integrationseinstellungen

Bei der Konfiguration eines eigenen OAuth-Clients siehst du diese Felder:- Redirect-URL

- Benötigte Scopes

- Credentials

Kopiere diese exakte URL in die Konfiguration der Rückleitadresse deiner OAuth-Anwendung. Das Format lautet:

Verhalten und Auswirkungen

Änderungen im Workspace

- Alle neuen Verbindungen verwenden deinen eigenen OAuth-Client

- Bestehende Verbindungen funktionieren weiter, bis Nutzer sich erneut verbinden

- Betrifft nur die spezifische Integration, die du konfiguriert hast

User experience

- Nutzer sehen den Namen und das Erscheinungsbild deiner Anwendung auf Zustimmungsseiten

- Anmeldevorgänge werden über deine OAuth-Anwendung geleitet

- Die Begrenzungen und Kontingente deiner Anwendung gelten für Nutzeranfragen

Häufige Konfigurationsfehler

redirect_uri_mismatch

redirect_uri_mismatch

Ursache: Die Redirect-URL stimmt nicht exakt zwischen Langdock und deiner OAuth-Anwendung überein.Lösung:

- Kopiere die Redirect-URL aus Langdock exakt

- Achte auf Schrägstriche am Ende oder Protokoll-Unterschiede

- Prüfe, ob du die korrekte Umgebung konfigurierst

invalid_client

invalid_client

Ursache: Client-ID oder Client-Secret ist falsch.Lösung:

- Überprüfe die Zugangsdaten aus deiner OAuth-Anwendung

- Stelle sicher, dass keine zusätzlichen Leerzeichen oder Zeichen enthalten sind

- Prüfe, ob der Client tatsächlich aktiviert ist

consent_required

consent_required

Ursache: Admin-Zustimmung erforderlich, aber nicht erteilt.Lösung:

- Erteile die Admin-Zustimmung in deinen OAuth client

- Aktiviere ggf. die Zustimmung durch Nutzer, wenn es für deine Organisation passend ist

- Prüfe Anforderungen an Freigabelisten im Mandanten

insufficient_scope

insufficient_scope

Ursache: Fehlende erforderliche Zugriffsrechte in deiner OAuth-Anwendung.Lösung:

- Füge alle in Langdock angezeigten Rechte zu deiner OAuth-Anwendung hinzu

- Nutzer müssen sich ggf. nach dem Hinzufügen erneut verbinden

- Verifiziere, dass die Namen der Rechte exakt übereinstimmen (Groß-/Kleinschreibung beachten)

Verwaltung bestehender Connections

Beim Wechsel vom Standard-Client von Langdock zu deinem eigenen OAuth-Client:Schritte für die Migration

- Konfiguriere deinen eigenen OAuth-Client

- Informiere die Nutzer über die bevorstehende Änderung

- Speichere die neue OAuth-Konfiguration

- Nutzer verbinden ihre Konten erneut, wenn sie dazu aufgefordert werden

- Prüfe, ob alle Verbindungen mit deinem eigenen Client funktionieren