Berechtigungstypen verstehen

Microsoft verwendet zwei Arten von OAuth-Berechtigungen:| Typ | Wer handelt | Wann verwendet |

|---|---|---|

| Delegiert | User im eigenen Namen | User ist angemeldet. Aktionen erfolgen als dieser User mit dessen Zugriffsrechten. |

| Anwendung | App im Namen der Organisation | Kein User angemeldet. App hat eigenen Zugriff (z.B. Hintergrundprozesse). |

Langdock verwendet delegierte Berechtigungen. Wenn du eine Microsoft-Integration verbindest, handelt Langdock in deinem Namen mit deinen bestehenden Zugriffsrechten – Langdock kann nicht auf Daten zugreifen, auf die du selbst keinen Zugriff hast.

Admin-Zustimmung erteilen

Ein Microsoft-Admin muss die mandantenweite Zustimmung erteilen, bevor Nutzer Microsoft-Integrationen verbinden können.Voraussetzung: Ein Nutzer oder Admin muss mindestens einmal versucht haben, eine Integration zu verbinden. Dies löst die Erstellung des Langdock Service Principals in deinem Tenant aus.

Microsoft Entra öffnen

Melde dich im Microsoft Entra Admin Center als Cloud Application Administrator oder Global Administrator an.

Langdock finden

Gehe zu Identität → Anwendungen → Unternehmensanwendungen → Alle Anwendungen und wähle Langdock.

Zustimmung erteilen

Wähle unter Sicherheit die Option Berechtigungen und klicke auf Administratoreinwilligung für [Deine Organisation] erteilen.

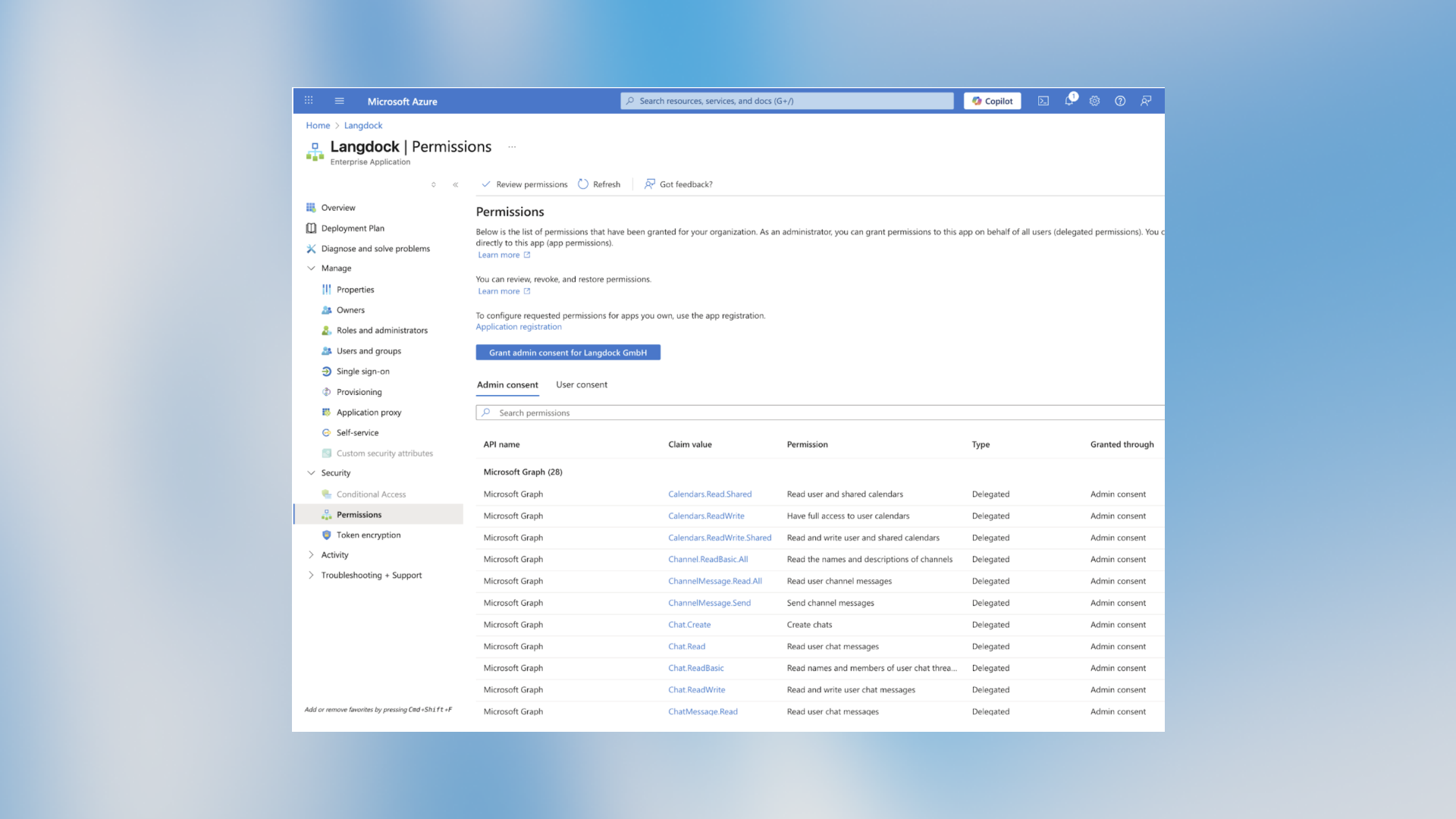

Erteilte Berechtigungen überprüfen

Nach der Zustimmung kannst du alle Berechtigungen in Microsoft Entra überprüfen:- Gehe zu Identität → Anwendungen → Unternehmensanwendungen → Langdock

- Klicke unter Sicherheit auf Berechtigungen

Erforderliche Berechtigungen pro Integration einsehen

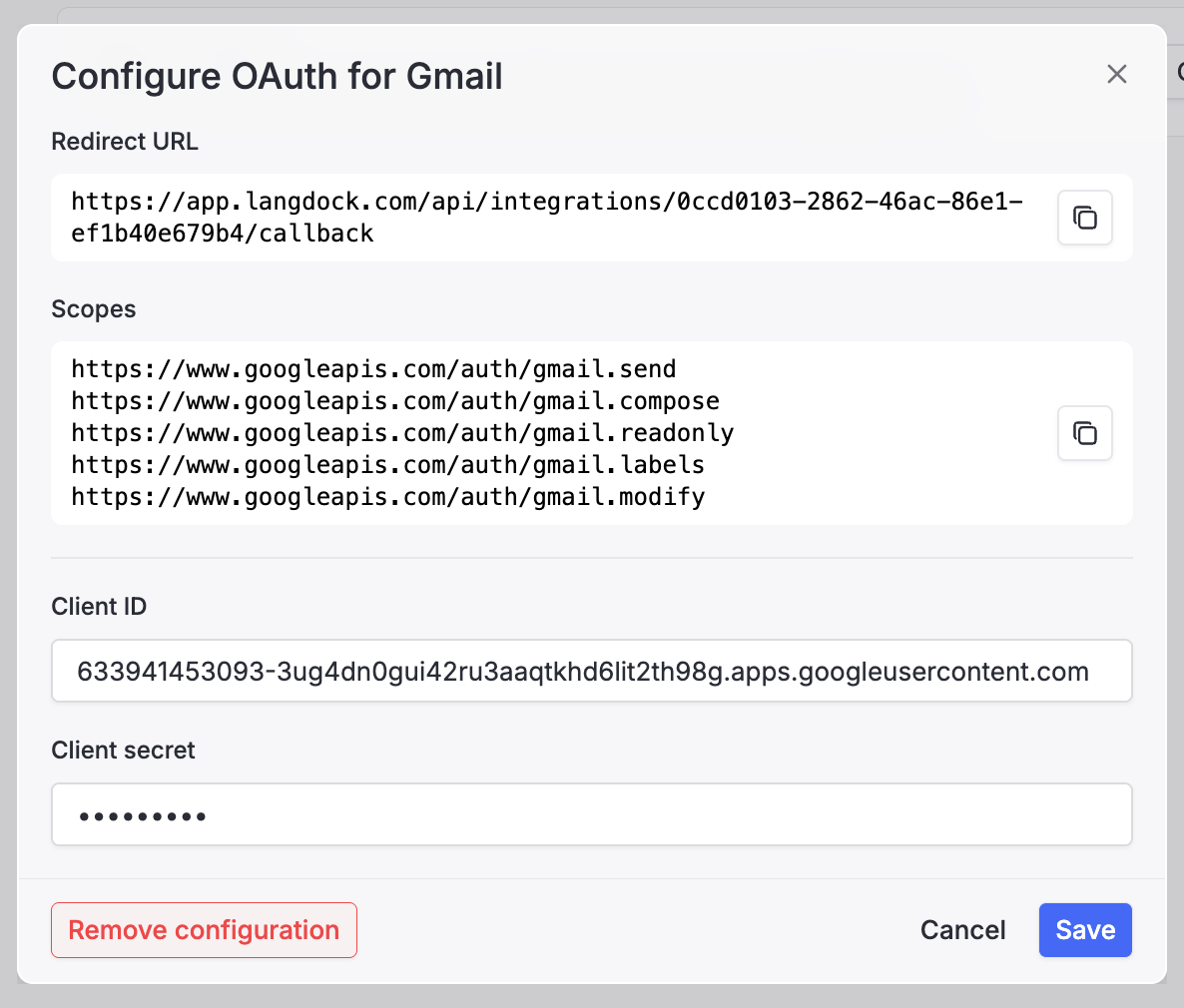

Jede Microsoft-Integration benötigt bestimmte Berechtigungen (Scopes). Um zu sehen, was eine bestimmte Integration braucht:- Gehe in Langdock zu Einstellungen → Integrationen

- Klicke auf die Microsoft-Integration (z.B. Outlook Calendar)

- Klicke im OAuth-Dropdown auf Configure your own

- Sieh dir den Bereich Required Scopes an

Häufige Berechtigungen

| Berechtigung | Was sie erlaubt |

|---|---|

Calendars.ReadWrite | Kalendertermine lesen und erstellen |

Mail.ReadWrite | E-Mails lesen und senden |

Files.ReadWrite.All | Zugriff auf OneDrive/SharePoint-Dateien |

User.Read | Dein Basisprofil lesen |

offline_access | Zugriff ohne erneute Anmeldung aufrechterhalten |

Berechtigungen anpassen

Wenn deine Organisation andere Scopes als die Langdock-Standards benötigt, kannst du einen eigenen OAuth-Client konfigurieren.Eigenen OAuth-Client konfigurieren

Richte deine eigene OAuth-Anwendung ein, um genau zu steuern, welche Scopes angefordert werden.